Мы недавно обсуждали особенно подлый кусок вредоносного ПО это маскировалось под фальшивый плагин и предназначалось для Joomla! пользователи. Пока это явление не уникально для Joomla! Система управления контентом, SiteLock обнаружила новый поддельный плагин для WordPress, одного из крупнейших в мире приложений с открытым исходным кодом.

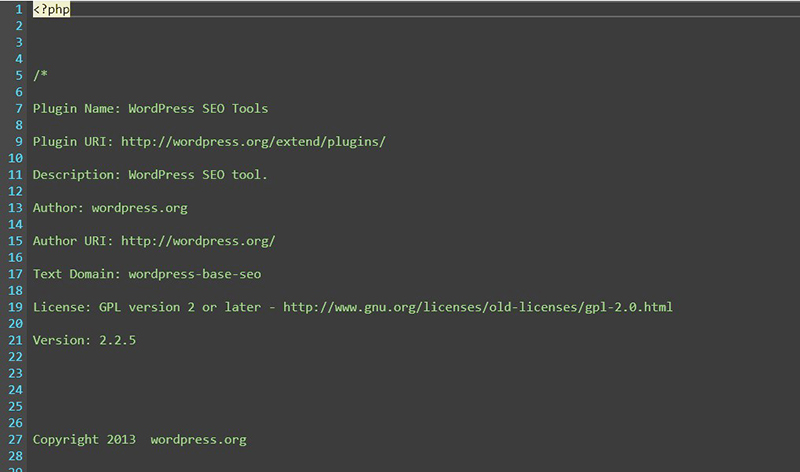

Поддельный плагин, который нашла исследовательская группа SiteLock, называется WP-Base-SEO. Это подделка законного плагина поисковой оптимизации, WordPress SEO Tools. Вредоносный контент был найден в /wp-content/plugins/wp-base-seo/wp-seo-main.php. На первый взгляд, файл выглядит законным, включая ссылку на базу данных плагинов WordPress и документацию о том, как работает плагин.

Поддельный заголовок плагина

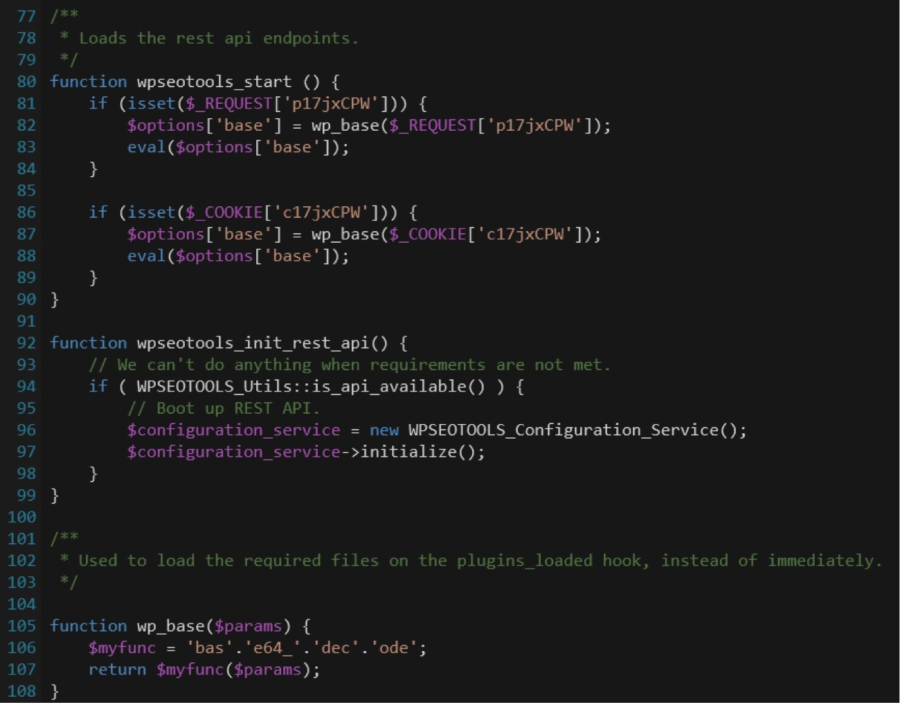

Однако при более внимательном рассмотрении файла выявляется его злонамеренное намерение в форме закодированного в PHP64 eval запроса PHP.

- Eval - это функция PHP, которая выполняет произвольный код PHP. Обычно используется в злонамеренных целях и php.net рекомендует не использовать его.

Функция запроса Eval

В каталоге вредоносного плагина wp-base-seo было два файла: wp-seo.php, который включает require_once для второго файла, wp-seo-main.php. Wp-seo-main.php использует разные имена функций и переменных в зависимости от установки, например, wpseotools_on_activate_blog против base_wpseo_on_activate_blog и wp_base против base_wp_base.

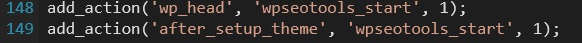

Файл wp-seo-main.php использует встроенную функцию ловушки WordPress add_action, чтобы прикрепить запрос eval к заголовку темы веб-сайта. Некоторые версии включают дополнительный хук after_setup_theme, который запускается после каждой загрузки страницы. Это означает, что каждый раз, когда тема загружается в браузер, запрос инициализируется.

От WordPress.org - Действия - это ловушки, которые ядро WordPress запускает в определенных точках во время выполнения или при возникновении определенных событий. Плагины могут указывать, что одна или несколько его функций PHP выполняются в этих точках с использованием Action API.

WordPress хуки

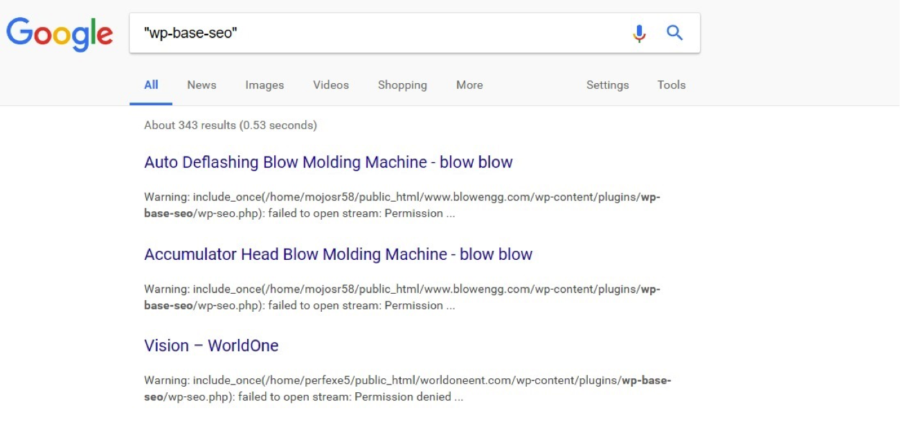

Во время исследования поддельного плагина в Интернете было мало информации. Поиск в Интернете по имени плагина не выявил никакой информации, хотя вредоносным ПО было заражено несколько сайтов.

Скомпрометированные сайты

Результаты поиска показывают, что плагин может летать под радаром других сканеров вредоносных программ. Это подчеркивает критическую потребность в безопасности веб-приложений, включая сканер вредоносных программ, который может выявлять уязвимости и автоматически удалять вредоносные программы, такие как SiteLock SMART ,

Помимо сканирования и удаления вредоносных программ, обновление вашего ядра WordPress, а также всех тем и плагинов, связанных с вашим WordPress, до их последних версий является важной частью обеспечения безопасности вашего сайта. Также крайне важно использовать надежные пароли и надежные плагины. Если вы обнаружите подозрительный плагин в каталоге / wp-content / plugins, лучше всего удалить всю папку и переустановить чистую версию плагина либо на панели администратора WordPress, либо загрузив его прямо из WordPress.org ,

Чтобы узнать больше о том, как лучше защитить ваш сайт, позвоните в SiteLock по адресу 855.378.6200 в любое время 24/7!

Похожие

WordPress SEOПришло время прыгнуть в безумие. Ты еще со мной? Мэтт МакГи модерирует Шон Карлос , Joost de Valk , а также Роб Керри , Это означает, что у нас есть американцы, живущие в Италии, европейцы, живущие в Америке, и Йост из Голландии. Вы не получаете сеансы культурно продвинутые, SEO метатеги

Мета-теги Seo или мета-элементы используются при создании страниц HTML и XHTML. Включая эти теги, можно предоставлять важные и одинаково структурированные метаданные, относящиеся к веб-сайту, поисковые системы пройти. В зависимости Drupal SEO

... seo-1.jpg" alt="Drupal - популярная бесплатная система управления контентом для веб-сайтов"> Drupal - популярная бесплатная система управления контентом для веб-сайтов. Он используется целым рядом частных лиц, разработчиков и предприятий и имеет широкий спектр дополнительных модулей, тем и функций, которые можно использовать для приложений от портфолио до блогов и обширных интернет-магазинов. Однако поисковая оптимизация на Drupal может быть в лучшем случае затруднительной. Хотя существует 10 лучших SEO плагинов для Wordpress

Разместите бренд через Интернет и оптимизировать поисковые системы То, что позволяет появляться на первых позициях в списке поисковых систем, является одной из наиболее часто используемых стратегий цифрового маркетинга для привлечения трафика на любой тип сайта. Достижение этой цели сводится к внедрению инструментов и механизмов, которые имеют различные функции, и все они сосредоточены на том, чтобы соблазнить пользователей TopRank SEO Решения

... доступных для вас Увеличение обратных ссылок через представления каталога Экономия времени и сил Увеличение количества обратных ссылок посредством представления каталогов в региональных каталогах: 360 французских каталогов, 200 испанских каталогов, 160 немецких каталогов и 470 румынских каталогов 275 долларов США Как работает SEO

Для малого бизнеса или предпринимателя, который сейчас начал в мире цифрового маркетинга, наверняка встретил термин SEO. SEO для вас может быть скорее шумом в интернете, чем приоритетом. Ведь в интернет-маркетинге столько же терминологии, сколько Ключевые слова , входящие и исходящие ссылки, социальные сети, что все становится немного запутанным. Чтобы помочь вам осознать важность SEO, давайте Видео и Youtube SEO

Исследования показывают, что около 80% интернет-пользователей США просматривают онлайн-видео каждый месяц, и каждый день к этому числу добавляется все больше зрителей. Таким образом, использование видео для диверсификации вашего онлайн-контента является одним из наиболее ценных способов расширения вашей аудитории и позволит SEO тексты - c-общение

... seo-teksty-c-obsenie-1.jpg> Хорошие SEO-тексты - или оптимизированные для поисковых систем тексты - важны для поиска вашего сайта поисковыми системами. В C-Communication вы получаете опытного SEO-копирайтера, который пишет хорошие, качественные, профессиональные SEO-тексты. Что такое SEO-тексты? SEO-тексты - это тексты, которые написаны определенным образом для поиска в поисковых системах. Хороший SEO-текст сочетает в себе хороший и релевантный Что такое SEO?

Под SEO (поисковая оптимизация) или с немецкой поисковой оптимизацией подпадают все меры, которые должны обеспечить или улучшить доступность веб-сайта через Google. Цель SEO состоит в том, чтобы привлечь потенциальных читателей и, следовательно, часто клиентов, где они ищут информацию: Google. Размещение на первых позициях результатов поиска гарантирует хороший рейтинг кликов. Также размещение на первой странице может быть успешным. Следующие страницы нажимают только очень немногие потенциальные SEM vs. SEO

В нашем агентстве цифрового маркетинга их несколько, и каждое адаптируется к потребностям каждого клиента. При рекомендации клиента, какой сервис лучше всего подходит для вашей онлайн-стратегии, важно понимать различия, преимущества и соотношение цена / качество и время завершения каждого из них. Сегодня мы поговорим о SEO и SEM кампаниях. Для простого понимания различий между обеими кампаниями мы будем использовать инфографику, недавно опубликованную optimizehere.co. SEO почасовая ставка

С таким огромным диапазоном тарифов для SEO компаний, это может

Комментарии

SEO CDN, карта сайта SEO, MaxCDN и проблема с изображением WordPress ?SEO CDN, карта сайта SEO, MaxCDN и проблема с изображением WordPress ?? Влияет ли CDN поисковые рейтинги ? Пожалуйста, внимательно следуйте всем перечисленным ниже критическим шагам, чтобы исправить проблему с индексами изображений в Google Search Console Но почему Google Штраф? Покупатели SEO могут также углубиться в тему ценообразования, чтобы получить ответ на вопрос об утешении для новичков в SEO: Сколько стоит SEO?

SEO CDN, карта сайта SEO, MaxCDN и проблема с изображением WordPress ?? Влияет ли CDN поисковые рейтинги ? Пожалуйста, внимательно следуйте всем перечисленным ниже критическим шагам, чтобы исправить проблему с индексами изображений в Google Search Console Но почему Google Штраф? Что означает оценка SEO страницы в отчете SEO инструмента?

Что означает оценка SEO страницы в отчете SEO инструмента? Процент оценки страницы рассчитывается на основе комбинации факторов, включая предупреждения, критические ошибки и скорость страницы. Это мера предоставления рекомендаций, когда вы решаете, какие изменения необходимо внести на страницу после ее анализа. Что мне делать с результатами аудита? Используйте ошибки в качестве руководства для внесения исправлений и оптимизации своей страницы для Вы знакомы со всеми этими плагинами SEO для WordPress?

Вы знакомы со всеми этими плагинами SEO для WordPress? Как они вам нравятся, и заметили ли вы разницу после их использования? Например, для этого поста вы будете искать «SEO» или «SEO маркетинговые советы»?

Например, для этого поста вы будете искать «SEO» или «SEO маркетинговые советы»? Использование большего количества слов сужает результаты поиска до наиболее релевантных результатов. Гостевой блог для SEO Если вы собираетесь вести гостевой блог для SEO, выберите блоги, которые имеют отношение к вашему сайту, имеют такую же аудиторию, имеют более высокий рейтинг, чем ваш сайт, и привлекают много внимания. Это легко найти с небольшим исследованием. Почему гостевой Что такое SEO SEO?

Что такое SEO SEO? Поисковая оптимизация (SEO) - это постоянно меняющаяся практика разработки веб-контента, который будет высоко оцениваться на страницах результатов поисковой системы (SERP). Поскольку поиск часто контролирует ваш контент, оптимизация вашего сайта для поиска необходима для привлечения трафика и увеличения числа подписчиков. SEO в SEO включает в себя оптимизацию вашего канала, плейлистов, метаданных, описания и самих видео. Вы можете оптимизировать свои Вы согласны с нашим списком или мы пропустили ваш любимый плагин WordPress?

Вы согласны с нашим списком или мы пропустили ваш любимый плагин WordPress? Не забудьте оставить комментарий ниже и дайте нам знать. Спасибо, Kevin Кевин Малдун Кевин Малдун профессиональный блогер с любовью к путешествиям. Он регулярно пишет об интернет-маркетинге в своем личном блоге и на дискуссионном форуме по интернет-маркетингу. 1. Что такое SEO SEO и как он работает?

1. Что такое SEO SEO и как он работает? YouTube является второй по величине поисковой системой в Интернете после Google. Неудивительно, потому что интернет-пользователи увлечены потреблением видео вкладов. С помощью целевого видео SEO и специального SEO на YouTube вы можете воспользоваться этой возможностью и быть на шаг впереди своих конкурентов. Хотя есть и другие видео платформы, такие как MyVideo или Vimeo, мы ограничиваемся YouTube. Потому что эта платформа завоевала доминирующее Какие плагины WordPress вы рекомендуете для блога / сайта, который хочет «охватить все свои основы» для SEO и социальных сетей?

Какие плагины WordPress вы рекомендуете для блога / сайта, который хочет «охватить все свои основы» для SEO и социальных сетей? Этот месяц? Существует 1,2 миллиарда различных плагинов, и наши «предпочтения» постоянно меняются. Кроме того, чем больше плагинов вы используете, тем больше может пострадать ваша производительность и тем выше риск возникновения конфликтов. Тем не менее, это те немногие, без которых я не могу жить ... Настройка с нашими собственными Если SEO не PPC, то что такое SEO?

Если SEO не PPC, то что такое SEO? SEO для бизнеса - это все, что ваш SEO и веб-разработчик будут делать с вашим сайтом, чтобы помочь ему занять более высокие позиции в поисковых системах, таких как Google и Bing. SEO-специалисты начинают с тщательного исследования ключевых слов, чтобы составить список поисковых терминов. Используя эти ключевые слова, ваш SEO оптимизирует внутренний код вашего сайта, напишет теги, описания и заголовки для вашего контента, создаст новые страницы, включающие SEO Florence agency: что такое SEO деятельность?

SEO Florence agency: что такое SEO деятельность? Seo (поисковая оптимизация) или поисковая оптимизация - это аббревиатура, описывающая деятельность, выполняемую на веб-сайтах с целью получения лучшей позиции на страницах поисковых систем (во всех Google). Фактически, важно быть на первых двух страницах результатов поиска, около 95% пользователей, это не выходит за пределы второй страницы, когда он ищет что-то в Google. Вот почему так важно связаться с SEO-агентством

Ты еще со мной?

Что такое SEO-тексты?

SEO CDN, карта сайта SEO, MaxCDN и проблема с изображением WordPress ?

Влияет ли CDN поисковые рейтинги ?

Пожалуйста, внимательно следуйте всем перечисленным ниже критическим шагам, чтобы исправить проблему с индексами изображений в Google Search Console Но почему Google Штраф?

Покупатели SEO могут также углубиться в тему ценообразования, чтобы получить ответ на вопрос об утешении для новичков в SEO: Сколько стоит SEO?

SEO CDN, карта сайта SEO, MaxCDN и проблема с изображением WordPress ?

Влияет ли CDN поисковые рейтинги ?

Пожалуйста, внимательно следуйте всем перечисленным ниже критическим шагам, чтобы исправить проблему с индексами изображений в Google Search Console Но почему Google Штраф?

Что означает оценка SEO страницы в отчете SEO инструмента?